NetScaler Gateways存在的98级漏洞持续被攻击

关键要点

漏洞概述:NetScaler Gateways的98级漏洞CVE20233519允许攻击者插入恶意脚本以窃取用户凭证。背景信息:该漏洞于7月被美国网络安全和基础设施安全局CISA列入已知被利用的漏洞目录。攻击情况:尽管CISA报告了多起利用该漏洞的事件,但尚未能够确定最近的攻击活动的来源。安全建议:建议管理员立即修复该漏洞并检查是否存在安全 breaches,确保凭证安全。攻击者正在持续利用未经修补的NetScaler Gateways中的关键98级漏洞CVE20233519,并在身份验证网页的HTML内容中插入恶意脚本以窃取用户凭证。

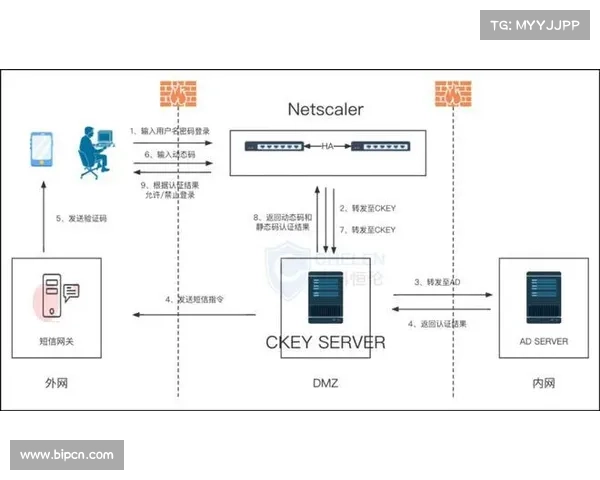

该漏洞首次被报告是在7月,当时CISA将此漏洞列入其已知被利用的漏洞KEV目录。根据CISA在7月发布的咨询报告,在今年6月,攻击者利用该漏洞作为零日攻击,在某关键基础设施组织的非生产环境NetScaler ADC设备上植入了Webshell。通过这个Webshell,攻击者能够在受害者的Active Directory (AD)中进行侦查并提取AD数据。CISA表示,攻击者企图横向移动到域控制器,但网络分段控制阻止了任何动作。

在8月份也有其他攻击事件被报道,而在10月6日,IBM的XForce发布报告称,他们观察到一个新的恶意活动,针对NetScaler设备意图窃取用户凭证。

“这一活动是网络犯罪分子对凭证兴趣增加的另一个例子。” XForce研究人员表示。“2023年XForce云威胁报告发现,67的与云相关的事件响应涉及盗用凭证的使用。”

尽管公众报告强调了各种威胁行为者利用这些漏洞的情况,包括嫌疑为中国的攻击者和以财务驱动的FIN8,但XForce表示,目前尚未观察到后续活动,无法对此次攻击活动进行归因。

立即修补漏洞

由于该漏洞在实际环境中被持续利用,管理员应立即进行修补,并检查是否有泄露迹象,Qualys威胁研究主管Irfan Asrar表示。

外网加速器免费“我们看到很多案例,管理员已经进行修补,但未意识到攻击者已经侵入了企业。” Asrar说道。“大量目标用户位于北美地区。”

Delinea的首席安全科学家兼顾问CISO Joseph Carson表示,针对NetScaler设备的攻击再次提醒我们,凭证是网络犯罪分子的主要目标,确保密码不是唯一的安全控制措施至关重要。Carson指出,网络犯罪分子会寻找机会销售验证过的凭证或利用这些凭证部署恶意软件,如勒索软件。

“拥有面向互联网的系统和应用的组织应确保所使用的任何凭证都有强大的安全控制,除了密码外,还应包括多因素认证和特权访问安全,确保即使攻击者能够从易受攻击的软件中收集凭证,也难以滥用这些系统。” Carson表示。“这也是一个强烈的提醒,不要在多个应用程序中重复使用凭证,因为一个被攻破的账户可能会打开其他账户的大门。”