SIM卡交换骗局:电信员工受益于黑客的恶意行为

关键要点

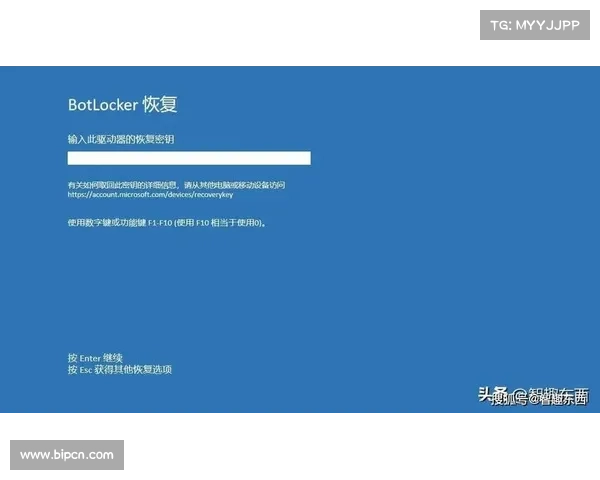

威胁行为者利用被盗的电信员工记录,诱使员工进行非法的SIM卡交换,以换取快速现金。TMobile和Verizon的员工报告收到来自未知发件人的短信,暗示参与骗局。SIM卡交换是一种破坏多重身份验证的攻击技术,可能导致账户泄露。两家公司曾发生员工信息泄露,黑客可能利用这些过时的信息进行攻击。FCC已经采取措施,要求电信运营商采取安全认证程序以减少此类事件。在近期的一项研究中,威胁行为者似乎正在利用被盗的电信员工记录,诱惑电信公司员工通过非法的SIM卡交换获得快速现金。在Reddit的一条主题中,TMobile和Verizon的现任及前任员工报告称,收到了来自未知发送者的短信,询问他们是否有兴趣参与这一骗局。

其中一条短信的截图显示:“我从TMo员工目录中得到了你的号码。如果你有兴趣,我想为每次SIM卡交换支付高达300美元,回复可以聊聊。”还有一条消息邀请收件人通过Telegram回复这个提议。所有短信均来自多种号码,并且带有不同的区号。

“我和一群前员工都收到了相同的信息,都是来自不同的号码,措辞也各不相同,”一位参与者说道。

由于SIM卡交换也称为simjacking是一种网络罪犯用来攻击其次级多重身份验证账户的技术,一旦移动运营商将受害者的号码从合法SIM转移到一个由威胁行为者控制的SIM上,犯罪者将能够接收到原本发送给受害者的信息,从而控制他们的账户。

虽然网络团伙常常采用社交工程来欺骗运营商客服执行SIM交换,但雇佣内部员工执行这些工作则能更高效。

蚂蚁NPV加速器安卓

蚂蚁NPV加速器安卓过时数据的犯罪分子?

尽管尚不清楚黑客是如何获取TMobile和Verizon员工的移动电话号码,但这两家公司过去都曾遭遇员工信息泄露,包括TMobile在2020年和去年的事件。此外,去年一名Verizon员工[]在内部漏洞中获知了约63000名员工的个人信息](https//wwwscworldcom/news/internalverizonbreachexposedpersonaldataof63kemployees),虽然公司当时表示没有证据显示信息被滥用或泄露。

在Reddit上,许多前TMobile员工表示自己收到了SIM交换的短信,这表明,进行此次攻击的黑客所使用的数据可能已经过时,并非近期从电信公司窃取的信息。这一观点由TMobile的声明所证实,表示TMobile并没有系统漏洞。

“我们持续调查这些短信,它们是在招揽非法活动。我们了解到其他无线运营商也报告了类似的信息,”声明中指出。

去年八月,一份关于Lapsus威胁团伙的网络安全评审委员会报告建议美国联邦机构增强打击恶意SIM交换行为的能力。美国联邦通信委员会FCC在11月推出了新的规定,要求运营商在进行SIM交换前采用安全认证程序,并要求在SIM卡与其账户发生变更时通知客户。

TMobile还提供一种“SIM保护”服务,客户可以激活该服务以防止账户上的SIM卡变更。

参与SIM交换骗局的电信公司员工