恶意攻击者重新注册无人使用的AWS S3桶,利用其传播恶意文件

蚂蚁加速app官网入口来源:janews / Shutterstock

关键要点

不再使用的AWS S3桶可能被攻击者重新注册并用于传播恶意文件。安全研究显示,此类桶的数量与安全隐患伴随而增。两个月的监测显示,有来自多个国家和各种机构包括政府和金融机构对这些桶发送了800万次请求。被请求的文件类型包括软件更新、未签名的二进制文件等,可能造成远程代码执行。近年来,代码中引用的无效云资产正持续造成显著的安全风险,问题日益严重。最新研究发现大约有150个不再使用的AWS S3存储桶,过去这些桶被用于各种软件项目,以存储敏感脚本、配置文件、软件更新和其他二进制文件,这些文件会被用户机器自动下载并执行。

由于这些存储桶已不复存在,攻击者可以重新注册它们,从而向寻找这些桶的应用程序和工具提供恶意文件,可能导致远程代码执行和其他安全漏洞。

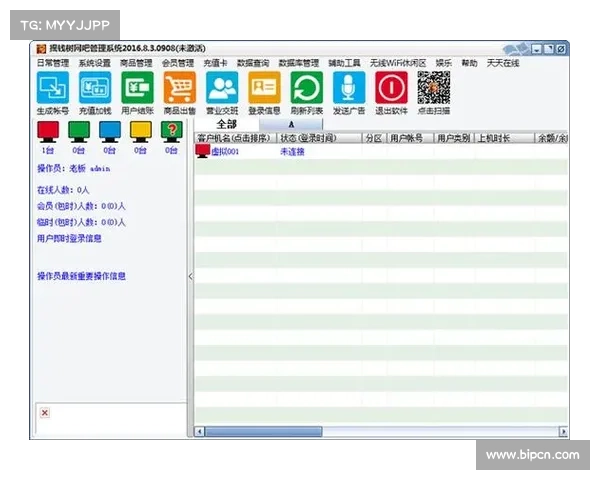

为了评估被遗弃的基础设施问题有多严重,安全公司watchTowr开发了一款工具,搜索互联网中关于S3桶的引用,包括源代码、软件文档和部署说明,并检验这些桶是否仍存在或可供注册。研究者发现并重新注册了约150个此类S3存储桶,并在两个月的时间内监测这些桶的请求情况,然后将其数据提交给AWS团队进行处理。

在这段时间内,这些桶共接收到约800万次HTTPS请求,请求类型涵盖各种文件,发起请求的IP地址来自多个国家的政府机构、军方网络、财富500强公司、支付卡网络、工业产品制造商、银行和其他金融组织、大学、软件供应商,甚至还有网络安全公司。

请求的文件包括软件更新、预编译的未签名的Windows、Linux和macOS二进制文件、整套虚拟机镜像、JavaScript文件、AWS CloudFormation模板、SSLVPN服务器配置等。

“我们认为,如果我们的研究落入坏人之手,可能会导致规模超越我们这个行业迄今为止见证过的任何供应链攻击更直接地说,我们会让Cozy Bear感到尴尬,让他们的SolarWinds事件显得业余和微不足道,”研究者在他们的报告中写道。

从网站篡改到供应链被攻破

根据请求的工具和文件类型,从S3桶获取的安全风险和影响,可能从简单的网站代码注入和篡改,造成AWS账户及其管理的基础设施被接管,直至软件开发环境的完全泄露,进一步导致供应链的更多漏洞。

被遗弃的S3桶问题并不新颖。2023年,流行的npm包bignum的旧版本就因其中含有下载预编译二进制文件的代码而受到入侵。虽然在新版本中已停止这种做法,但旧的S3桶最终还是过期了,之后被他人注册并开始向使用旧包版本的用户提供恶意文件。

watchTowr研究者最近发现的问题与此类似,但规模更大。由于S3桶存储的使用场景广泛,从开源项目到商业软件甚至安全产品,影响范围更为普遍。

例如,研究者发现有请求请求JavaScript文件,该文件与名为Echochamberjs的开源项目相关,可为网站添加一个简单的评论表单。在另一种情况下,他们发现了7T TERMIS软件产品的安全补丁请求,该产品用于区域能源网络管理,显然这个补丁就放在一个S3桶里,且包含在2012年的CISA ICS报告中。

另一个例子显示,一家 antivirus 供应商曾将其 Linux 代理的更新存放在一个 S3 存储桶中,